Los días de parches (también denominados a veces martes de parches/martes de actualizaciones) sirven como puntos de control críticos tanto para los usuarios como para los administradores del sistema.

Microsoft estableció el martes de parches en 2003, que designa el segundo martes de cada mes como fecha de lanzamiento de los parches de seguridad. Este enfoque estandarizado permite a los proveedores de software, principalmente Microsoft, Adobe y SAP, ofrecer actualizaciones que aborden las vulnerabilidades recientemente descubiertas en sus productos. Estas vulnerabilidades, si no se abordan, pueden ser aprovechadas por actores maliciosos para obtener acceso no autorizado a los sistemas, robar datos confidenciales o interrumpir operaciones.

Los martes de parches resultaron ser significativamente beneficiosos. Al centralizar el lanzamiento de actualizaciones, los martes de parches brindan un cronograma predecible para que los profesionales de TI planifiquen, prueben e implementen parches en sus redes. Esto ayuda a agilizar los esfuerzos de actualización y minimizar el tiempo de inactividad. Además, los martes de parches crean conciencia sobre las vulnerabilidades de seguridad, lo que solicita a los usuarios y administradores que prioricen la instalación de las actualizaciones para mitigar posibles amenazas. El calendario de lanzamiento consolidado también fomenta la colaboración dentro de la comunidad de ciberseguridad, lo que permite a los investigadores de seguridad analizar los parches e identificar cualquier problema potencial antes de su implementación generalizada.

Sin embargo, los martes de parches también presentan ciertos desafíos. El gran volumen de actualizaciones publicadas en un solo día puede abrumar a los equipos de TI, especialmente en organizaciones más grandes con diversos panoramas de software. Probar e implementar estas actualizaciones puede ser un proceso que requiere mucho tiempo, lo que podría provocar retrasos y aumentar la ventana de vulnerabilidad. A lo largo de las siguientes secciones, repasaremos el lanzamiento de parches por parte de SAP y cómo reaccionar ante este ciclo de lanzamiento con un proceso adecuado para revisar las notas de seguridad de SAP. También discutiremos los días de parches para los sistemas operativos.

Día del parche de seguridad de SAP

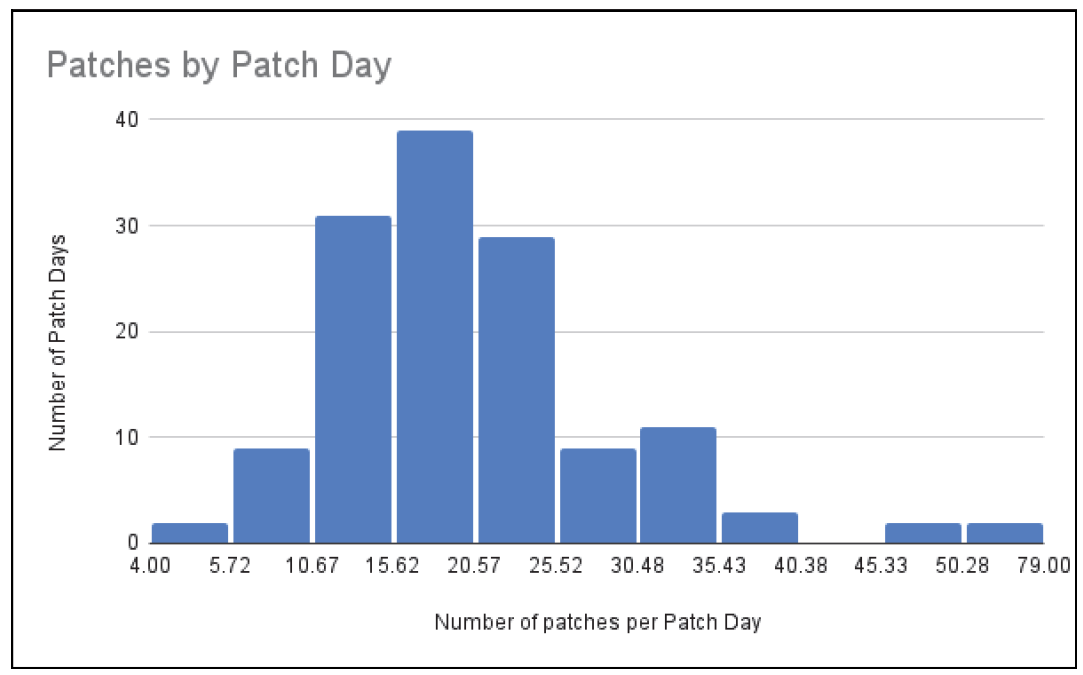

En lo que respecta a SAP, desde septiembre de 2010, todos los parches de seguridad se lanzan el segundo martes de cada mes. Esto ha ayudado a los equipos de Basis a centrar sus esfuerzos de parcheo de forma predecible. Si observamos las cifras históricas (consulte la figura a continuación), podemos ver la cantidad promedio de notas de seguridad de SAP publicadas por SAP en un día de parche determinado; por ejemplo, desde julio de 2013, el número es 20,2, lo que significa que, en promedio, los clientes de SAP recibirán aproximadamente 20 notas de seguridad de SAP para abordar.

Si calculamos el promedio de notas de SAP antes de julio de 2013, el número aumenta a 60. La razón de esto es que el 8 de julio de 2013, SAP cambió su política según la cual las vulnerabilidades se publicarán como una nota de seguridad de SAP y cuáles se solucionarán mediante una actualización periódica del paquete de soporte (no de seguridad).

Según SAP existen dos tipos distintos de Notas de Seguridad SAP:

- Nota de seguridad del día del parche: Nota de seguridad de SAP que resuelve vulnerabilidades reportadas por fuentes/investigadores externos y que se encontraron internamente y tienen un CVSS de 9.0 y superior. Estas Notas de seguridad de SAP se publican el segundo martes de cada mes.

- Nota de seguridad del paquete de soporte: Cualquier vulnerabilidad encontrada internamente y con un CVSS inferior a 9.0 formará parte del paquete de soporte, pero no se publicará como notas de seguridad de SAP individuales.

Esta distinción es importante para comprender el volumen estable de parches que SAP ha estado lanzando durante los últimos años para ayudar a sus clientes a centrar su tiempo en las vulnerabilidades que implican un mayor riesgo.

Revisión del día del parche de seguridad de SAP

A medida que los proveedores de software como SAP adoptan esta divulgación coordinada de parches, las organizaciones deben prepararse para adoptar estas actualizaciones, analizándolas para decidir qué vulnerabilidades deben parchearse y el momento adecuado (las vulnerabilidades críticas pueden parchearse lo antes posible, mientras que las vulnerabilidades de menor criticidad pueden posponerse para un momento posterior).

Si se hiciera manualmente, los usuarios tendrían que revisar cada una de las notas de seguridad de SAP y comparar la información de la nota con todos los sistemas en el panorama de SAP, que podrían ser cientos.

Aquí es donde entra en juego la gestión de vulnerabilidades porque cualquier mecanismo que utilicemos para evaluar la seguridad de nuestras aplicaciones SAP debe considerar la detección oportuna de las Notas de Seguridad de SAP publicadas. Eso hace posible identificar rápidamente si hay sistemas que están expuestos a vulnerabilidades de seguridad parcheadas recientemente.

Días de parches para sistemas operativos

Como se mencionó anteriormente, SAP se adhirió a la práctica de lanzamiento coordinado de parches de seguridad, que fue iniciada por Microsoft en 2003. La adopción de este enfoque por parte de Microsoft coincidió con actualizaciones que afectan a Microsoft Windows Server, un componente potencial para las aplicaciones de SAP. Con el tiempo, otros proveedores de sistemas operativos también adoptaron el lanzamiento coordinado de parches de seguridad (pero no todos), y se convirtió en una práctica bien conocida entre los proveedores de software realizar el lanzamiento programado. En esta sección, revisaremos algunos de los matices de la aplicación de parches del sistema operativo a sistemas operativos que ejecutan aplicaciones SAP.

Si bien los sistemas SAP son el núcleo de muchas empresas, debemos reconocer que operan dentro de una infraestructura de TI más amplia, la mayoría de las veces dependiente de sistemas operativos subyacentes como Windows o Unix/Linux. Estos sistemas también requieren parches periódicos para abordar las vulnerabilidades.

Muchas organizaciones tienen una rutina bien establecida para aplicar parches de SAP en los días designados para los parches de SAP. Sin embargo, este enfoque puede eclipsar inadvertidamente la importancia de parchear los sistemas operativos subyacentes. Incluso si tiene un proceso de parcheo de SAP perfecto, descuidar estas actualizaciones del sistema operativo subyacente puede exponer todo su entorno de TI a riesgos importantes.

Es importante adoptar un enfoque holístico que incluya parches periódicos de todos los componentes del sistema, incluidos los sistemas operativos. Al alinear los cronogramas de parches de su sistema operativo con los días de parches de SAP o alinear cronogramas independientes, puede crear una postura de seguridad más sólida.

A continuación, exploraremos algunos de los matices de la aplicación de parches del sistema operativo para sistemas SAP que se ejecutan en sistemas operativos basados en Windows y en sistemas basados en Unix/Linux.

Días de parche de Microsoft

En el caso de que SAP se ejecute en Windows, SAP recomienda aplicar rápidamente todos los parches de seguridad publicados, incorporando los cambios adecuados, que muy probablemente serán parches relacionados con el kernel, que potencialmente pueden requerir una ventana de tiempo de inactividad.

Para agilizar el proceso de implementación de parches, considere implementar soluciones automatizadas de administración de parches. Estas herramientas pueden descargar, probar e implementar actualizaciones automáticamente, minimizando la intervención manual y reduciendo el riesgo de error humano. Además, probar exhaustivamente los parches en un entorno controlado antes de implementarlos en los sistemas de producción puede ayudar a mitigar problemas inesperados.

Windows Server Update Services (WSUS) es una solución útil para automatizar la implementación de parches en entornos Windows. Al actuar como depósito central de actualizaciones, WSUS permite a los administradores administrar y distribuir actualizaciones de Microsoft a las computadoras cliente dentro de su red. Esto elimina la necesidad de intervención manual y garantiza que todos los sistemas estén actualizados con los últimos parches de seguridad y correcciones críticas.

WSUS se sincroniza con los servidores de Microsoft Update, descarga las últimas actualizaciones y las clasifica según su importancia y los sistemas operativos de destino. Luego, los administradores pueden crear reglas de aprobación para aprobar o rechazar automáticamente actualizaciones específicas, adaptando el proceso de implementación a sus necesidades específicas. Una vez aprobadas, las actualizaciones se pueden implementar en grupos objetivo de computadoras utilizando varias opciones de programación, lo que permite una implementación flexible y controlada.

WSUS también proporciona sólidas capacidades de supervisión e informes, lo que permite a los administradores realizar un seguimiento del estado de las actualizaciones, identificar problemas y generar informes detallados con fines de cumplimiento y auditoría.

Días de parches para Unix/Linux

A diferencia de Microsoft, los proveedores de Unix y Linux suelen publicar actualizaciones de seguridad ad hoc, a medida que se descubren y parchean las vulnerabilidades. Este enfoque puede dificultar el mantenimiento de un programa de parches coherente. Para abordar esto, es esencial establecer una estrategia proactiva de seguimiento y respuesta.

Manténgase informado sobre los últimos avisos y boletines de seguridad de su proveedor específico de Unix o Linux. Suscríbase a listas de correo de seguridad, fuentes RSS y otros canales de notificación para recibir actualizaciones oportunas. Implemente un sólido proceso de escaneo de vulnerabilidades para identificar y priorizar vulnerabilidades críticas.

Al implementar parches, considere cuidadosamente el impacto potencial en la estabilidad y el rendimiento del sistema. Las pruebas exhaustivas son cruciales para evitar tiempos de inactividad inesperados o interrupciones del servicio. Si es posible, programe los parches durante las horas de menor actividad o durante los períodos de mantenimiento para minimizar el riesgo de interrupción del negocio.

Conclusión

Los días de parche son esenciales para mantener seguros los sistemas SAP y sus entornos operativos subyacentes. Al comprender la cadencia de lanzamiento mensual de SAP y priorizar las notas de seguridad más críticas, las organizaciones pueden optimizar sus esfuerzos de parcheo y reducir el riesgo.

Al mismo tiempo, las aplicaciones SAP dependen de sistemas operativos que también requieren actualizaciones constantes. Tratar la aplicación de parches como un proceso holístico (que abarca tanto SAP como la capa del sistema operativo) ayuda a garantizar una postura de seguridad más sólida y resistente. Con procesos claros, pruebas adecuadas y las herramientas de automatización adecuadas, los equipos pueden gestionar los días de parche de manera eficiente y adelantarse a las vulnerabilidades emergentes.

Nota del editor: esta publicación ha sido adaptada de una sección del libro. Ciberseguridad para SAP por Gaurav Singh y Juan Pérez-Etchegoyen. Gaurav es un Ciberseguridad SAP gerente de Under Armour con más de 19 años de experiencia y un historial comprobado ayudando a las organizaciones a protegerse de las amenazas cibernéticas mientras maximizan sus inversiones en SAP. Juan es el director de tecnología de Onapsis. Con más de 20 años de experiencia en el campo de la seguridad de TI, JP es un experto líder en seguridad de aplicaciones críticas para el negocio, y se especializa en proteger entornos ERP.

Esta publicación se publicó originalmente el 12/2025.